私有云CSSP安全解决方案

一、私有云概述

云计算颠覆性的改变了传统IT的服务模式,在虚拟化的基础上,将IT资源作为可提供的服务,实现了使用者从以前的“购买软硬件产品”向“购买IT服务”模式转变,在虚拟化实现IT资源利用率大幅提升的基础上,大大提高了IT的效率和敏捷性。我们专注于网络安全和云计算领域,为客户提供更简单,更安全,更有价值的IT基础设施,为用户提供企业级私有云、政务云、行业云等云计算整体解决方案,并具备专业的技术服务能力。

二、私有云安全分析

IDC调研报告显示:约有75%的用户因云的安全性而对IT云化犹豫不决,云安全问题成为影响云计算发展的重要障碍。到底虚拟化云计算带来了哪些安全问题呢?

1.安全边界缺失,业务风险集中:采用虚拟化技术后,同一台物理服务器上派生出多台虚拟机并承载不同的业务应用,不同的虚拟机之间通过虚拟交换机进行连接,这就导致安全边界缺失,因此一旦出现安全风险就会快速扩散。比如病毒一旦感染了其中一台虚机,几乎就可以在服务器内网自由传播。

2.流量不可视,风险不可见:在虚拟化云计算网络,原有的环境里无法看到虚拟机上的流量状况,更无法透视虚拟机交互流量中的安全风险。而云时代,东西向流量占比越来越大,东西向安全问题将越来越严重。比如APT攻击、病毒蠕虫、僵尸程序等安全风险都具有横向传播特性,如果不能看清虚机上的流量内容,就无法识别流量中的安全风险,更无法保障虚机安全。因此,一旦某台虚机被黑客控制,可能导致整个云数据中心暴漏在黑客面前,从而产生大规模的安全问题。

3.业务更动态,安全难跟随:在虚拟化云计算环境里,资源实现了解耦,虚机不再和底层硬件相关,业务虚机会动态的部署和迁移,因此需要安全防护策略能够动态的迁移和跟随。而传统的硬件安全设备由于IP、端口的固化,导致安全防护策略无法实时跟随虚机漂移,从而出现安全防护间隙。

4.虚拟化层带来新的风险:虚拟化层Hypervisor是新引入的操作系统,会带来新的安全漏洞,比如虚拟机溢出、虚拟机逃逸等安全风险,就是Hypervisor漏洞导致的,虚拟机可以利用这些漏洞直接攻击Hypervisor,控制host机,造成严重的安全后果。

三、解决方案

我们提供云安全服务平台(CSSP)以保护客户资产(虚机)和业务为核心,以安全防护单元虚拟化下一代防火墙为基础,以持续提供真实可靠的安全防护为目标,对客户的资产和业务进行全面的、立体的安全防护,切实保障虚拟化云环境的安全需求。

云安全防护平台,可以无缝集成到Vmware平台,为虚拟化环境提供专业的安全防护。CSSP平台集成了专业的云安全防护组件,保障虚拟网络内部的L2-L7层安全需求,满足虚拟网络的区域划分和访问控制,透视虚拟机上的交互流量内容,实时发现并阻止安全风险进出虚拟网络,有效保障云计算网络安全。

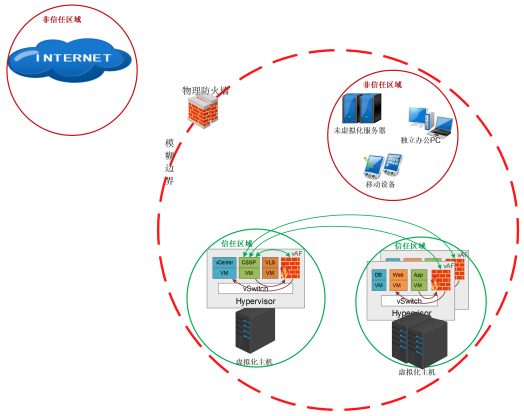

CSSP云安全解决方案平台架构

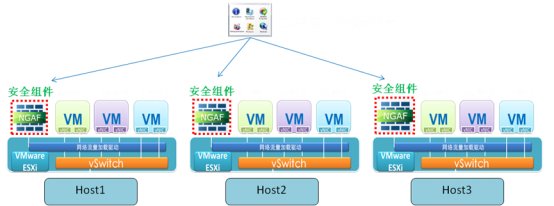

CSSP能够统一下发虚拟防火墙防护组件,每一个受保护的Host设备上都有一个虚拟防火墙实例,CSSP平台实现对虚拟防火墙的分布式集中管理。虚拟防火墙利用引流插件与VMsafe接口实现联动,实现从Vmware底层引流到虚拟防火墙进行检测和清洗,并对干净流量进行回注。在极限情况下,CSSP自动启用bypass模式,不再从VMsafe接口引流,流量将按照原有的机制转发而不经过CSSP,从而保障业务服务0中断。

1.统一管理

云安全服务平台CSSP支持对虚拟防火墙进行自动部署,并实现对已部署的安全组件进行统一配置,因此客户全组织内可以执行统一的安全策略,在极大的减少运维人员工作量的同时,也能充分保障安全策略的一致性,避免出现不必要的错乱而带来安全风险。

在进行安全防护的过程中,虚拟防火墙组件会将自身捕获到的安全信息反馈给CSSP,由CSSP进行统计、分析和展示。

2.资产发现

CSSP通过调用Vim::find_entity_views接口与vCenter进行通信,能够自动发现已部署的资产(包括主机和网络设备),并能对资产的变动进行及时的(1分钟内)信息更新。另外,用户可以对重点资产进行核心标记,以便在相关安全图示中能够更清晰的看到重点所在。

3.区域划分

通过CSSP的部署,客户网络将被自动划分为两大区域,其中受到虚拟防火墙组件保护的区域被称之为信任区域,而没有受到安全组件保护的区域被称为非信任区域。除了这种自动划分以外,用户还可以对信任区域的资产进行逻辑区域的划分,从而方便用户能够更精确的对资产应用安全策略。

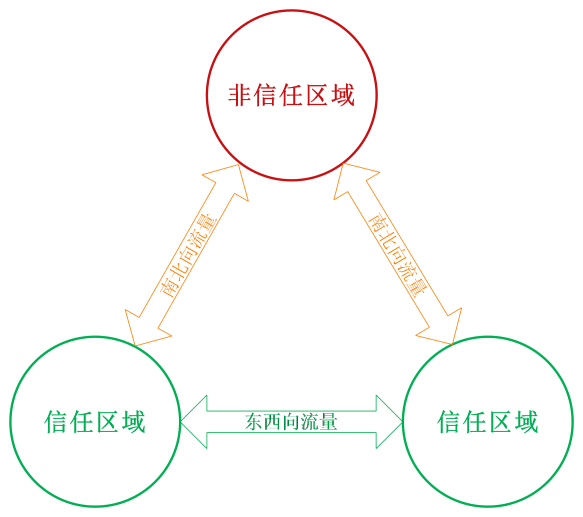

4.虚机微隔离

对于CSSP而言,客户网络中的流量被归纳为两大类,所有信任区域与非信任区域之间的流量被称之为南北向流量,所有信任区域与信任区域之间的流量被称之为东西向流量。而对于所有非信任区域与非信任区域之间的流量,因为它们无法受到安全组件的保护,所以不在CSSP监管之列。

通过将安全组件植入网络结构之中,对网络进行信任区域和非信任区域的划分,可以更细致的监控区域之间的(东西向/南北向)流量并强制实施L2-L7各层规则以阻止或允许流量通过,从而能够有效的阻止威胁流量在客户网络中横冲直闯,实现的更加灵活又安全的“微隔离”。

5.流量可视

深植于网络结构之中的虚拟防火墙安全组件能够实时的监控和分析网络中的流量,并将相应的安全信息数据汇聚到CSSP,由CSSP进行统计分析后以图形化的方式呈现到用户面前,从而实现网络流量可视。